Вступ

Фінтех здається миттєвим: натискаєш «Сплатити» -і за кількасот мілісекунд кошти «опиняються» у отримувача. За цією легкістю стоїть зовсім не магія, а дуже приземлена інженерія: виділені сервери, георозподілені VPS‑кластери, захищені канали та мережі з високою пропускною здатністю. Варто бодай одному елементу похитнутися -і починаються таймаути, ретраї, дубльовані списання, збої 3‑D Secure, лавина звернень у підтримку. Принцип чесний і простий: ваші гроші рухаються, бо рухаються сервери. Цей матеріал -практичний маршрут для CTO, архітекторів платежів, SRE та фахівців з комплаєнсу: як побудувати таку реальність на Unihost -виділені вузли для «серця» платежів, еластичні VPS для API та допоміжних сервісів, захищені канали й широкі, передбачувані траси даних.

Тренди ринку

Гроші рухаються зі швидкістю очікувань користувачів. Вектори, що їх формують: – Миттєві рельси та 24/7‑розрахунки. Faster Payments, SEPA Instant, RTP та національні миттєві схеми стискають «норму» з хвилин до секунд. – Open Banking / Open Finance. Банки стають постачальниками API; команди фінтеху оркеструють десятки інтеграцій за єдиним шаром маршрутизації та нормалізації даних. – Мультиінструментальність. Карти, A2A‑перекази, альтернативні гаманці, BNPL, QR‑еквайринг, «підписки без картки» -усе має працювати однаково стабільно. – AI/ML в антифроді та персоналізації. Онлайн‑скоринг на мільйонах подій за годину, поведінкові профілі, графові ознаки, пояснюваність (XAI) -і все це в бюджетах затримки продакшен‑API. – Регуляторика та приватність. PCI DSS, PSD2/PSD3, GDPR, AML/KYC, SCA/3‑D Secure 2.x. Вимоги посилюються, а штрафи зростають.

Спільний знаменник: інфраструктура -це продукт. Конверсія, ризик, собівартість транзакції та довіра до бренду напряму залежать від неї.

Больові точки індустрії

Латентність і джиттер

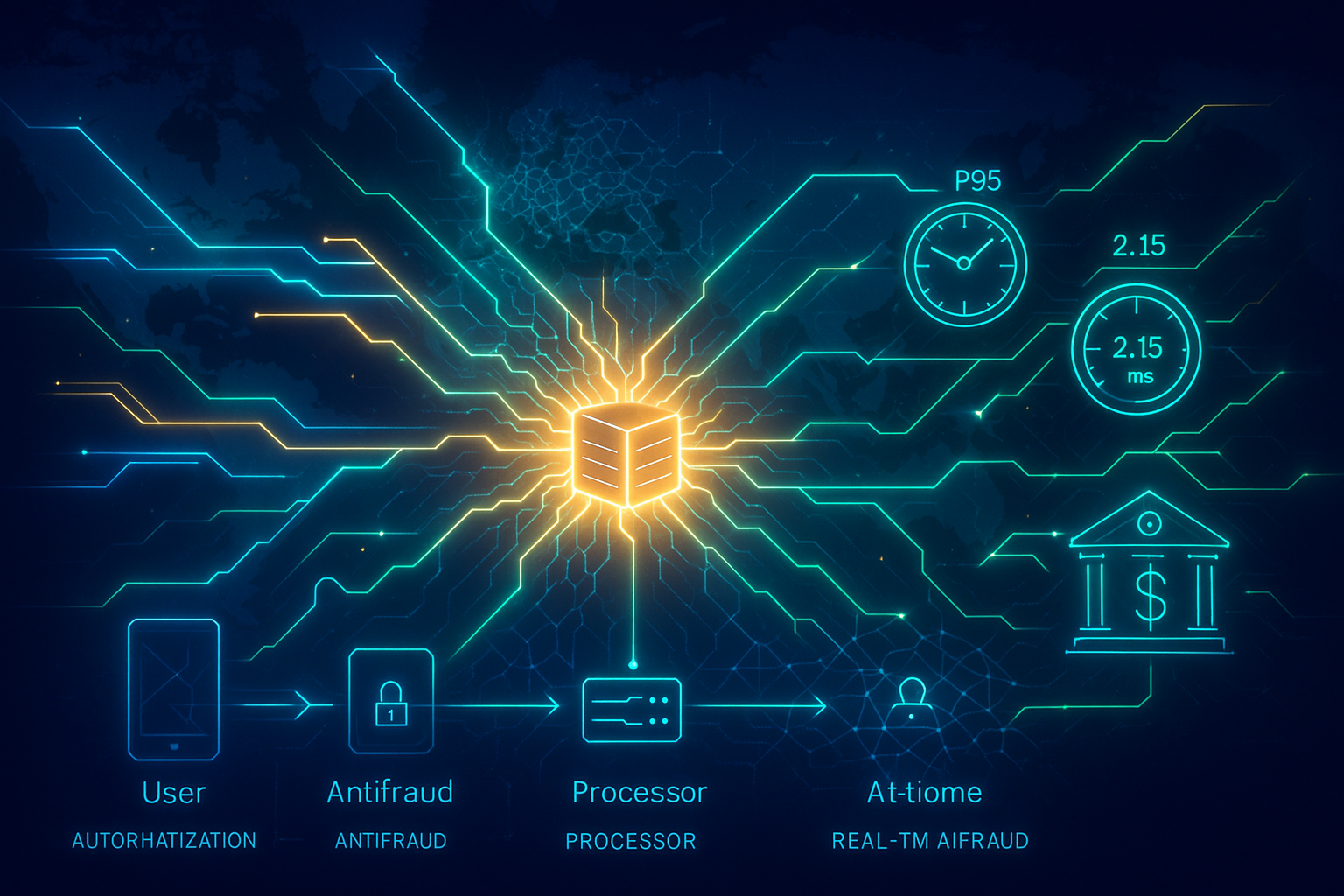

Платіжний ланцюг -це 6–20 мережевих стрибків: пристрій → сайт/додаток мерчанта → платіжний шлюз → антифрод → процесинг → банк/платіжна схема → вебхуки. Будь‑яка мікрозатримка (черга на CPU, «шумні сусіди», повільне сховище) множиться по ланцюгу й виливається у таймаути, ретраї, подвійні списання та лавину тикетів.

Вузькі труби

Піки еквайрингу та сезонні розпродажі -це не «+10%». Це кратні сплески QPS. Якщо ваш шлях даних має «пляшкове горлечко» (SATA, слабкий балансер, перевантажений регіон), антифрод запізнюється, рішення приймаються на неповних фічах, ростуть частки false positive/false negative.

Географія й доступність

Користувач глобальний і нетерплячий. Один дата‑центр -це SPOF у сфері, де простої надто дорогі. Потрібен мультирегіон, реплікації, health‑checks та вхідні точки, що завжди обирають найближчий здоровий край (Anycast).

Безпека та відповідність

PCI‑зони, сегментація, шифрування в покої та в каналі, ключі, HSM, журнали аудиту, політики зберігання -це має бути «вшито». «Додамо потім» неминуче перетворюється на «переробити все».

Операції й людський чинник

Більшість інцидентів -не екзотичні баги, а несинхронізовані зміни: патч у пік, міграція схеми без дренажу черг, увімкнення важких метрик на проді. Ліки -культура SRE: канарейки, ліміт‑гейти, фіча‑флаги, постмортеми.

Технологічне рішення: платіжна платформа на Unihost

Платформа складається з чотирьох шарів, що працюють як єдиний організм.

1) Виділені сервери: серце авторизації та клірингу

Критичне ядро -авторизація, кліринг, журнал транзакцій (ledger), токенізація, керування сесіями, сховище чутливих артефактів, інтеграції з HSM/KMS -живе на чистому bare metal. – Ізоляція на рівні «заліза». Жодних «сусідів» і оверсабскрайбу. Стабільні частоти CPU та передбачуваний I/O. – NVMe‑RAID для журналів і черг -мінімальна затримка, високий IOPS, швидке відновлення зі снапшотів. – Високочастотні CPU з великим L3 -криптографія, серіалізація й маршрутизація без «крутіння» контекст‑світчами. – IPMI / out‑of‑band -безпечні патчі й діагностика без торкання бойового трафіку. – PCI‑сегментація. Приватні VLAN, ACL на межах, окремі підмережі для хостів з PAN/Token.

2) Георозподілені VPS‑кластери: еластичність і близькість

Мікросервіси, API‑гейтвеї, фронти, нотифікації, звітність, RUM/аналітика, онлайн‑скоринг чудово почуваються на VPS‑кластерах. – Швидкий скейл. Піднімаємо репліки під кампанію -і так само швидко згортаємо після піку. – Ближче до користувача. Регіональні фронти зменшують TTFB і знижують провали у 3‑D Secure. – Kubernetes/Nomad. Автоскейлінг за QPS і глибиною черг, політики деплоїв, ізоляція неймспейсами.

3) Захищені канали: тиша грошей

- IPsec/GRE поверх IPsec між регіонами; приватні L2‑лінки за потреби.

- mTLS для «сервіс‑до‑сервісу» з незалежними коренями довіри, автоматичною ротацією сертифікатів і явними east‑west політиками.

- WAF/Anti‑DDoS/Rate limiting на публічних входах, GeoIP‑політики, device‑fingerprinting.

4) Високопродуктивні мережі

- 25G/40G/100G на вузол для щільних сервісів і антифрод‑каналів.

- Балансування L4/L7 з health‑checks та session‑affinity там, де потрібно.

- Anycast для мінімізації RTT рукостискань і стійкого фейловеру між регіонами.

Як це працює наскрізь

A) Дані та події

Кожна дія -подія: спроба оплати, 3DS‑челлендж, повернення, чарджбек, виплата мерчанту. Події потрапляють у шину (Kafka/Redpanda) з нормалізованою схемою та чіткою ретенцією. Idempotency‑ключі захищають від дублікатів, дедуплікатори відсікають «оборонні» ретраї. Критичним топікам виділяємо власні партиції й пріоритети.

B) Застосунки й логіка

- Core на виділених. Авторизація, кліринг, ledger, токенізація, ліміти, комісійна логіка -все, що чутливе до затримок і цілісності.

- Edge на VPS. Фронти, API‑гейтвеї, онлайн‑антифрод, нотифікації, звітність, пошук/RAG для саппорту.

- 3‑D Secure 2.x. Легкі challenge‑сторінки з жорсткою CSP/SRI на краю; криптографія й ACS‑інтеграції -в ядрі.

C) Антифрод і ML

Рішення мають вміщуватися у десятки мілісекунд. Стек гібридний: графові ознаки (зв’язки пристрій‑картка‑адреса), дерева/бустинг для базового скорингу (швидко і пояснювано), LSTM/Transformer для послідовностей подій. Feature store реплікується по регіонах; гарячі фічі -у Redis. Для інтерпретовності -SHAP/feature importance. «Сірі» кейси -в асинхронний пере‑скоринг.

D) Ledger, розрахунки та звірки

Фінансова істина живе в ledger: подвійний запис (double‑entry), незмінні події, сувора нумерація, контрольні суми. Звірки з банками/PSP -батчами; розбіжності автоматично відкривають інциденти з плейбуками. Для крос‑бордера -валютні файли, FX‑курси, хедж і рознесення комісій.

E) Спостережуваність і SLO

- Метрики: P50/P95/P99 по кожному хопу; TTFB фронтів; тривалість 3DS; коди помилок авторизації; глибина черг; частки ретраїв/відмов.

- Трейсинг: кореляційні ID від браузера/SDK крізь ядро назад у вебхуки; мапи залежностей з «гарячими» вузлами.

- SLO:95–99.99% на регіон; бюджети помилок на хвости 3DS/RTT; алерти на аномалії джиттера.

Архітектура на практиці

Площина даних

- PostgreSQL/Timescale -транзакції й телеметрія з read‑replica для звітності.

- Об’єктне сховище -звіти, архіви, снапшоти.

- Redis/Memcached -кеші сесій/токенів і гарячих фіч із продуманими TTL та евікшн‑політиками.

Площина подій

- Kafka/Redpanda -топіки для авторизацій, повернень, антифроду, вебхуків, нотифікацій; ретенція; міжрегіональна реплікація; дедуплікація.

Площина застосунків

- Виділені: авторизація, кліринг, токенізація, ліміти, правила комісій, інтеграції з банками/схемами.

- VPS: фронти, API, кабінети мерчантів, звітність, онлайн‑антифрод, вихідні нотифікації.

Безпека та мережа

- Anycast‑входи + L7‑балансери.

- Приватні VLAN, IPsec, mTLS, WAF/Anti‑DDoS.

- Secrets‑management, HSM/KMS, журнали аудиту.

DR/BCP

- «Тепла» репліка в іншому регіоні; регулярні failover‑вправи.

- Runbook’и на втрату регіону, деградацію лінка, сплески джиттера, атаки на API.

Покроковий сценарій: запуск A2A та P2P

Мета. Миттєві перекази «рахунок‑до‑рахунку» з персональними лімітами, два регіони, 99.95% доступності.

- Idempotency та журнал. Генеруємо ключі на клієнті й перевіряємо в ядрі; журнали -на NVMe‑RAID; снапшоти й PITR увімкнені.

- Мережевий шлях. Anycast веде користувача в найближчий регіон; IPsec з’єднує регіони; всередині -service mesh із mTLS та строгими ACL.

- Логіка. Авторизація/кліринг -на виділених; ліміти/профілі -там само; скоринг -на VPS‑кластерах із автоскейлом; ретраї з експоненційною паузою та дедупом.

- Звірки. Щоденні батчі з банками/PSP; розбіжності автоматично відкривають тикети.

- Спостережуваність. Дашборди по хопах і сегментах; алерти на ріст P95/P99, джиттер і глибину черг; постмортеми за інцидентами.

- Фейловер. Щотижневі навчання: переключення DNS/Anycast, збереження idempotency, дренаж черг.

Очікуваний результат. Медіана 150–200 мс, P95 <350–500 мс для коротких флоу; нуль втрачених транзакцій за журналом; стійкість у піках і при деградаціях мережі.

Регуляторна матриця для фінтех‑платформи

Щоб рухатися швидко й без штрафів, мисліть матрицею «потік даних × домен регуляції».

PCI DSS 4.0. Чітко окреслює зони, де дозволено торкатися PAN/Track‑даних. Для продукт‑команди це означає: (1) мінімізувати площу PCI‑зони; (2) виносити фронт і всі не‑PAN‑сервіси за її межі; (3) мережеву сегментацію (VLAN/ACL), MFA для адмін‑доступу, наскрізне шифрування «в транзиті» й «у покої», повсюдний журнал змін. На Unihost це реалізується виділеними підмережами, приватними VLAN, окремими серверами для ядра та централізованим керуванням ключами (HSM/KMS).

PSD2/PSD3 + SCA/3‑D Secure 2.x. Сильна автентифікація клієнта, динамічне зв’язування транзакції й платника, герметичні редиректи, консистентна обробка помилок. Тримайте Anycast‑входи та ближні регіональні фронти -будь‑який мережевий «брязкіт» б’є по завершенню SCA.

GDPR і локальні закони про дані. Мінімізація та локалізація персональних даних, керування життєвим циклом, право на видалення. Допомагає розведення «бойового журналу» й аналітики; заміна «сирої» PII на токени/ідентифікатори.

AML/KYC/санкційні списки. Оркестрація провайдерів перевірок з тайм‑аутами й кешуванням; журнал рішень для відтворюваності в спірних випадках. VPS‑кластери легко масштабують KYC у піки онбордингу.

Мережеві патерни та шифрування «за замовчуванням»

TLS 1.3 + HSTS + OCSP stapling. Сучасні набори шифрів, мінімальний RTT рукостискань, примусовий HTTPS. Комбінуйте L4 для простих потоків і L7 для розумної маршрутизації/політик.

QUIC/HTTP‑3 для мобільних фронтів пом’якшує вплив втрат і джиттера. Preconnect та early‑hints прискорюють отримання критичних ресурсів віджетів платежу.

mTLS і service mesh. Сквозна автентифікація «сервіс‑до‑сервісу» з окремими коренями довіри на середовища; автоматична ротація; декларативні east‑west‑політики.

Anycast + гео. Термінування запитів ближче до користувача зменшує відмови 3DS і авторизації. При деградації регіону Anycast «складає» трафік у сусідній здоровий регіон без «гойдалок» клієнтського DNS.

Антифрод: рішення з бюджетом у мілісекунди

Шахрайські патерни еволюціонують швидше за релізи; потрібна комбінація передбачуваності й пояснюваності.

Сигнали та ознаки. Ідентифікатори пристроїв/браузерів, граф зв’язків «картка‑адреса‑пристрій», швидкість зміни IP/гео, поведінковий ритм, якість заповнення форм, історія повернень/чарджбеків, маркери бот‑активності. Гарячі ознаки -у Redis; холодні -в аналітиці.

Моделі. Бустинг/дерева для базового скорингу (швидко, пояснювано); LSTM/Transformer -для послідовностей подій; прості графові метрики (PageRank‑подібні) або офлайнові GNN з онлайн‑оновленням частин.

Правила поруч із моделями. «Білі списки» надійних мерчантів/карток, «чорні» патерни, обмеження сум/частоти. Рішення -ансамбль: модель дає ймовірність, правила накладають жорсткі обмеження й винятки.

Два контури. Онлайн‑контур із бюджетом 10–30 мс та асинхронний пере‑скоринг для «сірих» випадків. У суперечливих -утримання коштів, сповіщення користувача, ручний огляд.

Спостережуваність: що насправді міряти

Середні значення оманливі; правду говорять хвости розподілів і причинно‑наслідкові ланцюжки.

- P50/P95/P99 по кожному хопу (front→gateway, gateway→core, core→bank, bank→webhooks). Окремі SLO для 3DS‑челенджів і автоплатежів.

- TTFB фронту та таймінги критичних ресурсів виджета платежу (JS/CSS). CSP/SRI -і захист, і сигнал про здоров’я ланцюга постачання.

- Черги та ретраї. Глибина по топіках/чергах; частка ретраїв і їхні наслідки. Якщо ретраї > X% -вмикаємо ліміт‑гейти.

- FP/FN у антифроді з бізнес‑ефектом (втрачена виручка vs втрати від фроду).

- Saturation‑метрики CPU/L3/NUMA/IO на ядрі; коли кеш «переливається», крива навантаження ламається.

Економіка: вартість успішної транзакції

Нехай (C_i) -інфраструктура/місяць, (C_{inc}) -вартість інцидентів (штрафи, SLA‑компенсації, години команди), (C_{ops}) -підтримка й ретраї, (F) -втрати від фроду/чарджбеків, (N_{success}) -кількість успішних платежів. Тоді:

[ C_{tx} = . ]

Завдання інженерії -піднімати (N_{success}) (конверсію) й зменшувати чисельник. Передбачуване виділене ядро, еластичний VPS‑край і швидкі мережі/диски знижують джиттер, таймаути й ретраї -отже, тиснуть (C_{ops}) і (C_{inc}). Кращий антифрод зменшує (F). На горизонті місяців ROI зростає.

Playbooks інцидентів: якщо… то…

Кейс A: деградація міжрегіонального каналу. Симптоми -зростання P95/P99 на хопі «gateway→core», падіння completion у 3DS. Дії: пріоритезувати черги, перевести «важкі» сервіси в здоровий регіон (Anycast), тимчасово звузити Geo‑політики WAF, увімкнути degraded‑mode сторінки.

Кейс B: святковий сплеск фроду. Симптоми -більше відмов емітента, чарджбеки прискорюються з лагом. Дії: підняти пороги правил, увімкнути пере‑скоринг «сірих» транзакцій, розширити кластер скорингу, обережно підвищити бюджет часу онлайн‑скорингу.

Кейс C: насичення CPU в ядрі на піку. Симптоми -черги на CPU, ріст TTFB. Дії: вертикально масштабувати ядро, притримати не‑критичні батчі, активувати read‑replica для звітів, розвести навантаження заздалегідь.

Тестування й приймання

Навантажувальні прогони. Реалістичні мікси: частка 3DS, повернень, P2P, розподіл сум/валют. Дивимося на хвости; плануємо capacity за законом Літтла з 30–40% запасу.

Chaos/DR‑вправи. Планові відключення лінків, знеструмлення регіону, збої провайдера KYC, деградація БД. Мета -щоб клієнт бачив «трохи повільніше», а не «впало».

Security‑перевірки. Пен‑тести платіжних віджетів, спроби маніпуляцій DOM/SDK, валідація CSP, ротація секретів, MFA на привілейованих доступах.

Планування ємності

QPS → ядра. Токенізація/криптографія та маршалінг JSON -CPU‑інтенсивні. Оцінюємо цикли на запит × цільовий QPS; додаємо ×1.3–1.5 запасу на хвости.

Мережа. Пропуск для вебхуків, логів, антифроду. Для «коротких» внутрішніх плечей 25G -мінімум; для мультирегіонального ядра -40G/100G.

Сховище. Журнали на NVMe‑RAID; гарячі індекси прогріті; плануємо IOPS за 99‑м перцентилем, а не середнім; снапшоти без впливу на прод.

Чек‑лист міграції на Unihost

- Каталог сервісів і залежностей; винос фронтів і не‑PCI у VPS‑кластери.

- Пілотний регіон поряд із джерелами трафіку; подвійний запис журналів на перехідний період; перевірка консистентності.

- Anycast‑входи й Geo‑політики; міжрегіональні лінки IPsec.

- Канарейка 5% → 20% → 50% → 100%; ліміт‑гейти на ризикових сервісах.

- Плани відкоту; kill‑switch у CI/CD; freeze‑вікна на сезони піків.

- Документація по PCI‑зонах; артефакти аудиту (change‑management, доступи, логи) з першого дня.

Executive Summary

- Мета: мінімізувати вартість успішної транзакції при максимальній конверсії та контрольованому ризику.

- Засоби: виділене ядро + гео‑VPS‑кластери + захищені канали + мережі з високою пропускною здатністю.

- Ефект: нижча затримка/джиттер → менше ретраїв → вища конверсія; еластична ємність → без «оплати за пік» увесь рік; SRE/спостережуваність → менше інцидентів і швидше відновлення.

Висновок

Фінтех -про довіру й швидкість. Коли інфраструктура зібрана правильно, «миттєві гроші» стають рутиною: користувач бачить плавний UX, мерчант отримує кошти без сюрпризів, команда спить спокійно. Коли гроші рухаються -вони рухаються всередині Unihost: виділені сервери тримають пульс ядра рівним, георозподілені VPS прискорюють край, захищені канали забезпечують тишу й приватність, а широкі мережі дають антифроду та телеметрії «чим дихати».

Спробуйте сервери Unihost -стабільна інфраструктура для ваших фінтех‑проєктів.

Замовляйте виділений сервер або георозподілений VPS‑кластер на Unihost -нехай ваші гроші рухаються так швидко, як і ваші ідеї.